RUH8

Sean Townsend (press-secretary of Ukrainian Cyber Alliance) Related channels | Similar channels

19 276

subscribers

Popular in the channel

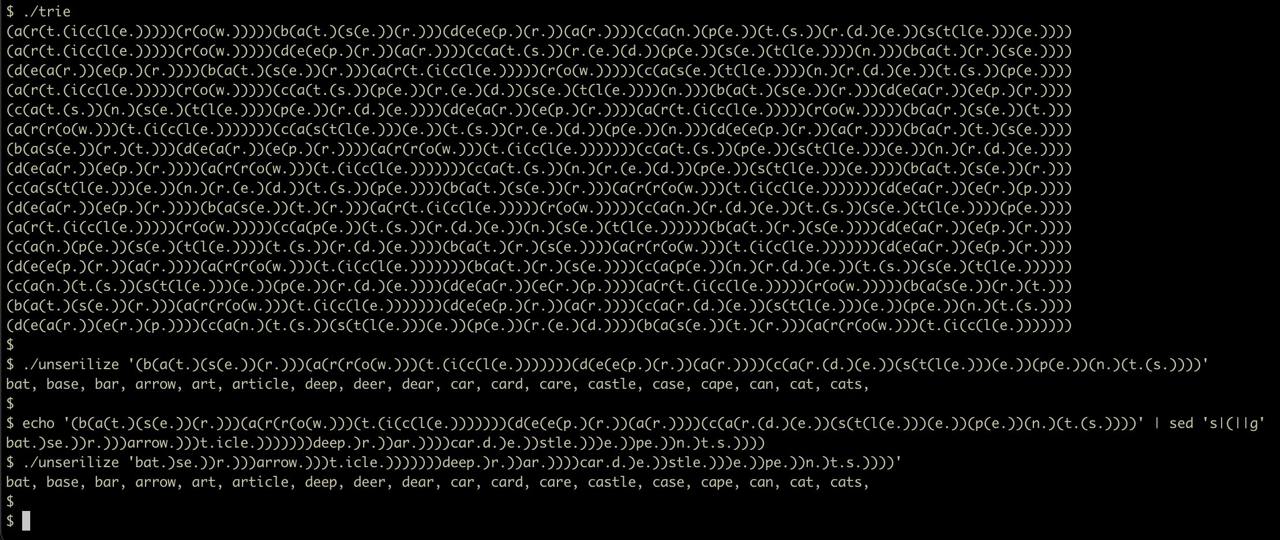

В XZ-бэкдоре, которым "Jia Tan" хотел захватить полинтернета, для поиска строк используется trie,...

Пиздлявенький мусорячий подебалайчик и киберсквотинг (трагикомедия в одном бездействии и двух скр...

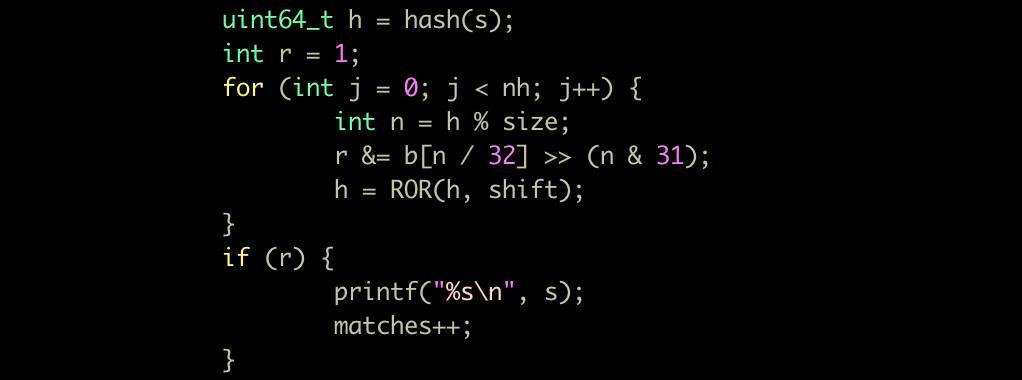

Разговорился как-то с modexp про API hashing. Это очень старая техника, самое раннее упоминание, ...

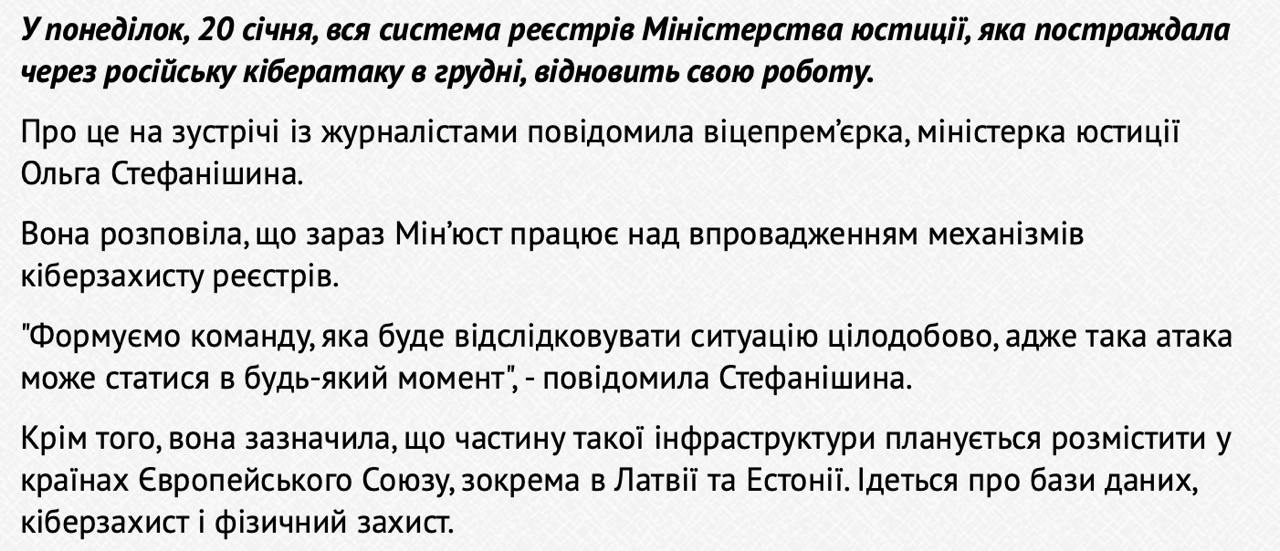

И российские хакеры такие: ну, раз это уже Латвия, то не будем снова те реестры ломать. Надо еще ...

Хакеру из Ляпсуса, чтобы взломать Rockstar Games хватило телефона, приставки Amazon и телевизора ...