ares.log

что-то типа закрытого бложика (не публикуюсь), только непонятно

так же частично мой дневник, пощу сюда разное по инфобезу, иногда смешнявки

в общем и целом: не интересно, пошло, непонятно, местами до неудобства грубо

@vectorh8hub - chat of @paranoia Связанные каналы | Похожие каналы

3 516

подписчиков

Популярное в канале

На основі аналізу постів, коментарів та підписок в соціальних мережах, можна зробити висновок, що...

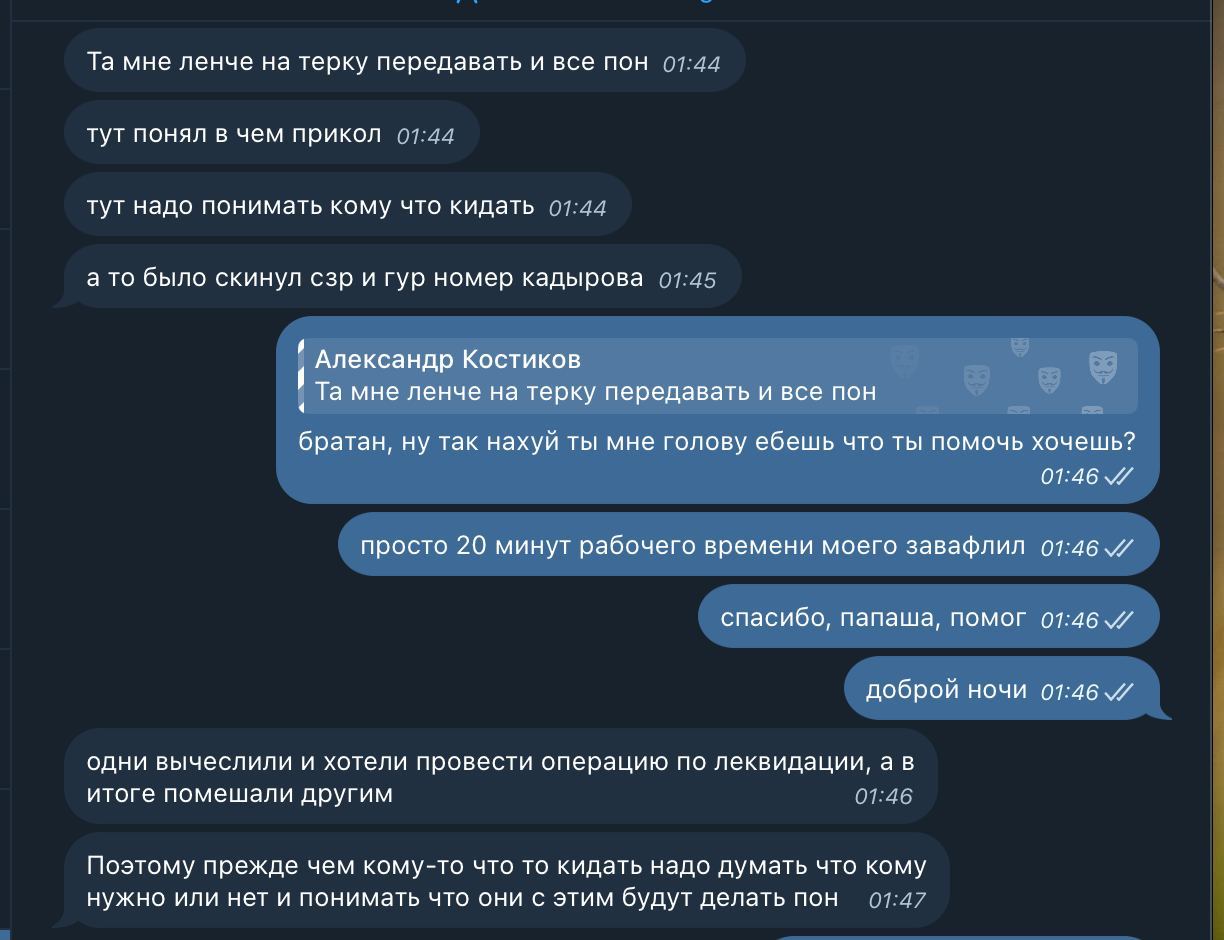

рубрика, как делать не надо: Писать что хочешь помочь, скинуть данные чтобы по ним отработали Пр...

⚡️ І так, пані та паняночки, готуємо для вас фурорний виступ-урок, одного з ідейних співзасновник...

в который раз на те же грабли

Пост #2766:

Фото